Wie funktionieren Verschlüsselungstechnologien?

Lesezeit: 6 mins | 30. August 2021

Eine sichere verschlüsselte Cloud Lösung ist für jedes Unternehmen das A und O, aber viele wissen nicht genau, was die verschiedenen Verschlüsselungsmethoden beinhalten oder genau bedeuten.

Unter Verschlüsselung wird im Allgemeinen ein Verfahren bezeichnet, welches einen Klartext mittels eines Schlüssels in unlesbare Zeichen umwandelt. Mithilfe des Schlüssels kann der verschlüsselte Text wieder entschlüsselt werden.

Immer mehr Daten werden digital bearbeitet, gespeichert und übermittelt, sodass die Gründe für eine sichere Verschlüsselung gleichzeitig zunehmen. Die Risiken eines Datenverlustes oder -missbrauchs sind bekannt.

Dieser Artikel sollen gängige Methoden genauer beschrieben und anhand verschiedener Beispiele verdeutlicht werden.

Generell gibt es verschiedene Formen von Verschlüsselungstechnologien. Hierzu zählen

1. Die symmetrische Verschlüsselung

2. Die asymmetrische Verschlüsselung

3. Die hybride Verschlüsselung

Demnach gibt es verschiedene Verfahren, die diese Verschlüsselungsformen anwenden.

4. RSA Verfahren

5. SSL und TLS

6. AES-256-Bit-Verschlüsselung

7. Ende-zu-Ende Verschlüsselung

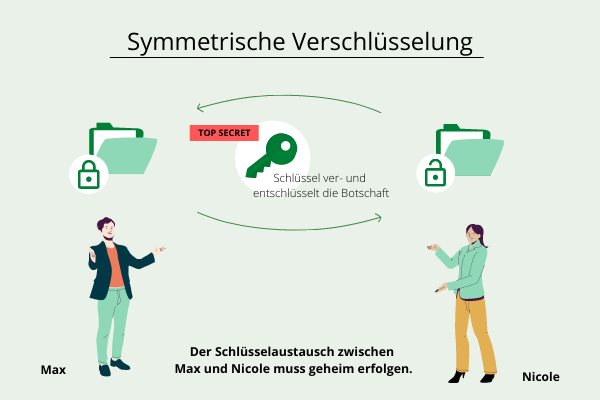

Die symmetrische Verschlüsselung

= auch "Secret-Key-Verfahren" genanntBei der symmetrischen Verschlüsselung wird nur ein Schlüssel zum Ver- und Entschlüsseln benötigt. Daher muss der Schlüssel dem Sender und dem Empfänger bekannt sein.

Die Vorteile sind hierbei, dass das Verfahren als einfach gilt und der Austausch, der Botschaft schnell erfolgt.

Nachteile

Da der Austausch des Schlüssels geheim erfolgen sollte, entsteht an dieser Stelle das Schlüsselaustauschproblem. Es muss ein abhörsicherer Weg gefunden werden, um den Schlüssel auszutauschen. Der sicherste Weg wäre ein persönliches Treffen, was in der Praxis oftmals nicht möglich ist.

Sollten mehrere Botschaften an verschiedene Teilnehmer übermittelt werden, erhöht sich die Anzahl der Schlüssel schnell.

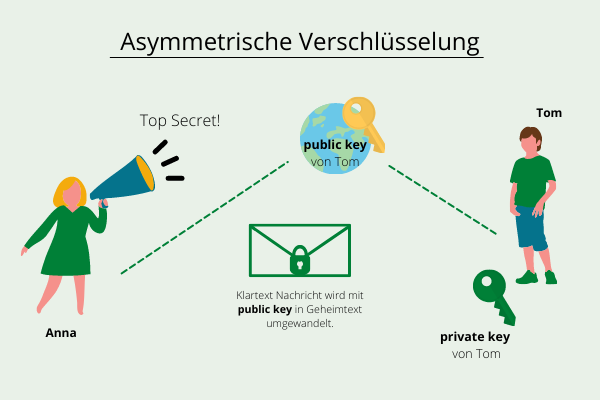

Die asymmetrische Verschlüsselung

= auch "Public-Key-Verfahren" genannt

Bei der asymmetrischen Verschlüsselung werden zwei Schlüssel benötigt. Der Schlüssel für die Verschlüsselung ist öffentlich und für jeden zugänglich, der Zweite zum Entschlüsseln privat.

Die asymmetrische Verschlüsselung hat den Vorteil, dass es sich hierbei, um ein Verfahren handelt, das hohe Sicherheit verspricht und nicht einfach durch Angreifer geknackt werden kann.

Mit diesem Verfahren kann außerdem das Schlüsselaustauschproblem umgangen werden oder digitale Signaturen erstellt werden, welche zur Authentifizierung dienen.

Mehr zu den digitalen Signaturen finden Sie im Abschnitt, der das RSA Verfahren thematisiert.

Asymmetrische Verschlüsselung

Angenommen Anna möchte Tom eine geheime Nachricht übermitteln.

Für den Austausch muss als erstes ein Schlüsselpaar von Tom erzeugt werden. Damit Anna die Klartext Nachricht nun verschlüsseln kann, benötigt sie den

public key von Tom, welcher glücklicherweise öffentlich ist und somit nicht geheim kommuniziert werden muss.

Mit dem public key kann Anna nun die Botschaft an Tom verschlüsseln und dieser kann diese widerum mit seinem private key entschlüsseln.

Nachteile

Trotz der hohen Sicherheit, die dieses Verfahren bietet, ist es sehr rechenintensiv und komplex, vor allem bei großen Daten, die verschlüsselt werden müssen.

Dadurch ist das Verfahren auch gleichzeitig viel langsamer als das symmetrische Verfahren.

Als Lösungsvorschlag wird daher die hybride Verschlüsselung empfohlen.

Die hybride Verschlüsselung

Die hybride Verschlüsselung ist ein Mix aus beiden Verfahren. So wird beispielsweise ein symmetrischer Schlüssel mit dem asymmetrischen Verfahren ausgetauscht, sodass die eigentliche Kommunikation symmetrisch stattfindet.

Dadurch kann nicht nur die rechenintensive und langsame asymmetrische Methode, sondern auch das Schlüsselaustauschproblem umgangen werden.

Schlüsselpaare können beispielsweise über das Diffie Hellmann Verfahren erstellt werden. Diese Methode basiert auf mathematischen Berechnungen und Informationen zwischen den Kommunikationspartnern.

RSA Verfahren

Der Name RSA ergibt sich aus den drei Anfangsbuchstaben der Mathematiker, die das Verfahren entdeckten.

Hierbei handelt es sich um eins der meist genutzten asymmetrischen Verfahren, welches zum Verschlüsseln und Erstellen digitaler Signaturen verwendet wird.

RSA hat die Eigenschaften, dass Klartextbuchstaben nicht immer die gleichen Geheimtextbuchstaben sind. Zudem besteht es aus einem Schlüsselpaar - der private Schlüssel kann nicht anhand des Öffentlichen berechnet werden.

Diese Methode gilt daher als sicher, da es bisher keinen Algorithmus gibt, welcher eine Zahl, die größer als 789 Bit ist, in seine Primfaktoren zu zerlegen. Modernste RSA Verschlüsselungen haben daher eine Mindestlänge von 3072 Bit.

Um ein RSA System zu entschlüsseln, werden Zusatzinformationen benötigt, welche nur der private Schlüssel enthält.

Der private Schlüssel besteht aus einer Einwegfunktion, d.h. die Funktion ist leicht zu berechnen, kann aber nicht zurück gerechnet werden. Durch die benötigten Zusatzinformationen kann die Umkehrung widerum leicht durchgeführt werden.

RSA Signaturen

Wie anfangs erwähnt kann mit dem RSA Verfahren eine digitale Signatur erstellt werden, welche zur Authentifizierung des Absenders dient.

Anders als bei der asymmetrischen Verschlüsselung erstellt der Absender die digitale Signatur der Nachricht mit seinem privaten Schlüssel, sodass der Empfänger die digitale Unterschrift mit dem öffentlichen Schlüssel überprüfen kann.

Hier kann zwischen einer universellen und nicht universellen Unterschrift unterschieden werden.

Universelle Signatur

Mit dem privatem Schlüssel wird eine

Signatur erstellt und an die übertragene

Nachricht angehängt. Sollte ein Dritter den Kommunikationskanal abhören, so kann auch dieser die Authentifikation des Senders überprüfen.*

Nicht universelle Signatur

Die digitale Unterschrift wird zusätzlich mit dem öffentlichen Schlüssel des Empfängers verschlüsselt, sodass auch nur dieser, die Authentizität des Senders überprüfen kann.

*Die Authentizität des Senders muss an dieser Stelle nicht unbedingt geheim gehalten werden.

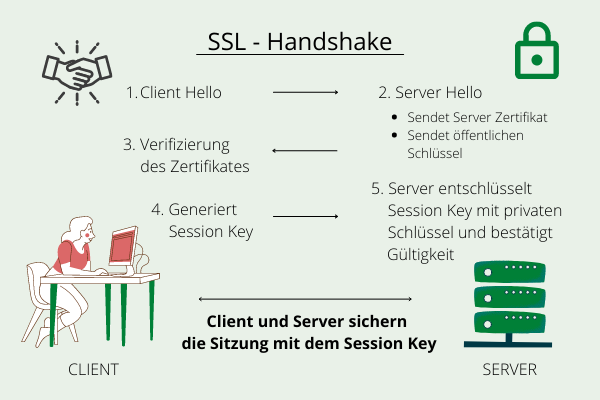

SSL und TLS

SSL ist die Abkürzung für "Secure Socket Layer" und beschreibt die Schichten, die das Verschlüsselungsprotokoll bei dem Datenaustausch zweier Computer nutzt. Die Kommunikation zwischen diesen ist verschlüsselt und schützt somit vor dem Zugriff Dritter.

Die Hauptaufgabe von SSL besteht darin, dem WWW-Nutzer die Gewissheit zugeben, mit dem Server sicher zu kommunizieren und das Protokoll HTTP (=Hypertext Transfer Protokoll) abzusichern. Die URL wird als HTTPS angezeigt, wenn die Webseite durch in SSL-Zertifikat abgesichert wurde. Es kann aber auch daran erkannt werden, dass ein Schloss Symbol in der URL Leiste angezeigt wird oder diese grün lädt.

Bei TLS = "Transport Layer Security" handelt es sich um die aktuellere Version von SSL, die eine höhere Sicherheit bietet. Da SSL heutzutage noch deutlich bekannter ist als TLS, wird es häufig noch als SSL bezeichnet oder der Doppelbegriff SSL/TLS verwendet.

Wie funktioniert das genau?

SSL-Zertifikate weisen die Online-Identität nach und bestehen aus einem Schlüsselpaar und geprüften Identifikationsdaten. Zertifikate können bei einer Zertifizierungsstelle beantragt werden.

Bei einer Verbindung wird die Identität des Webservers abgefragt, sodass eine Kopie des SSL-Zertifikats an den fordernden Browser gesendet wird.

Nachdem der Browser die Vertrauenswürdigkeit überprüft hat, kann der Server eine digital signierte Bestätigung zurück senden. Bei Übereinstimmung kann nun eine SSL verschlüsselte Sitzung eingeleitet werden.

Dieser Prozess wird als “SSL-Handshake”bezeichnet.

AES-256-Bit Verschlüsselung

Bei dem AES-Verfahren handelt es sich um eine symmetrische Verschlüsselung, sodass bei diesem Verfahren nur ein Schlüssel genutzt wird.

AES ist ein Blockchiffre, deren Blockgröße von der Schlüssellänge abhängt. Die Länge ist daher in 128-, 192- und 256-Byte möglich.

Der Vorreiter DES = "Data Entcryption Standard" wurde aufgrund der geringen Schlüssellänge von 56 Bit von AES = "Advanced Encryption Standard" abgelöst.

Da die Rechenleistung von Computern zugenommen hat, konnte mit DES die Sicherheit nicht mehr gewährleistet werden.

Das besondere dieser Verschlüsselungstechnologie ist die Transformation, die auf jeden Block angewendet wird.

Die 4 Verschlüsselungsrunden

Die Verschlüsselung wendet dabei 4 verschiedene Verfahren an, um die Blöcke zu transformieren. Diese Verfahren werden in verschiedenen Runden mehrmals hintereinander angewendet.

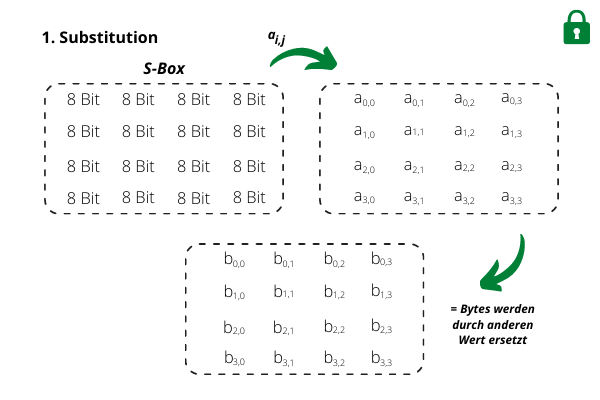

1. Substitutionsverfahren

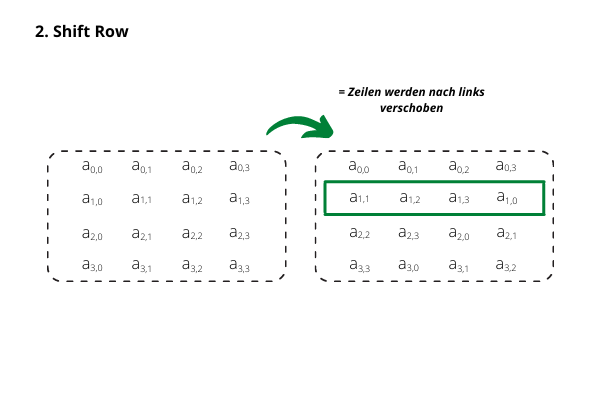

Jedes Byte wird mit einer Substitutionsbox verschlüsstelt - hier wird eine Regel vorgegeben, mit welchem Wert ein Byte ersetzt werden soll.2. Shift Row

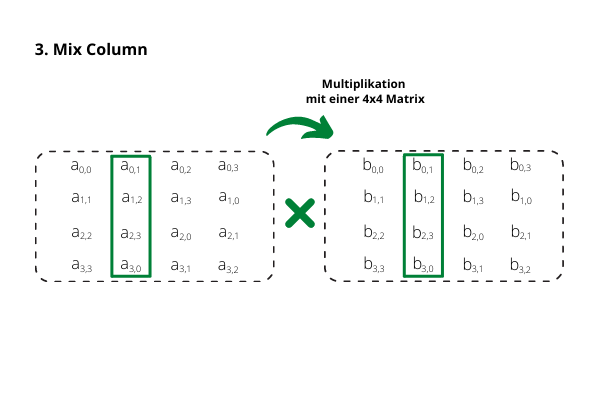

Die Zeilen der Tabelle werden um eine bestimmte Anzahl an Spalten nach rechts verschoben - die überlaufenden Zellen, werden links angehangen.3. Mix Column

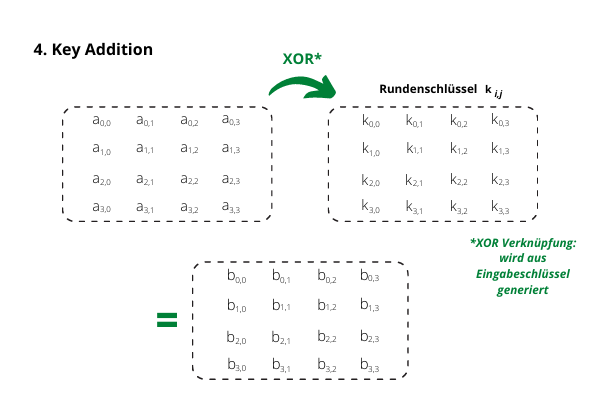

Die Spalten werden mit einer bestimmten Matrix multipiziert - die Bytes werden nicht als Zahl, sondern als Polynom gesehen.4. Key Addition

Jeder Block wird mit dem aktuellen Rundenschlüssel XOR verknüpft - die XOR Verkünpfung läuft bitweise ab.Angewendet wird dieses Verfahren in verschiedenen Bereichen, u. a. bei der Datenübertragen mit WLAN oder VPNs oder bei allgemeiner Datenübertragung.

Jetzt leitzcloud als sicher Cloud Lösung testen

Sichern Sie Ihre Daten in einer sicher verschlüsselten Cloud, mit einem nachhaltigen Rechenzentrum in Deutschland.

Jetzt sicher Daten speichern

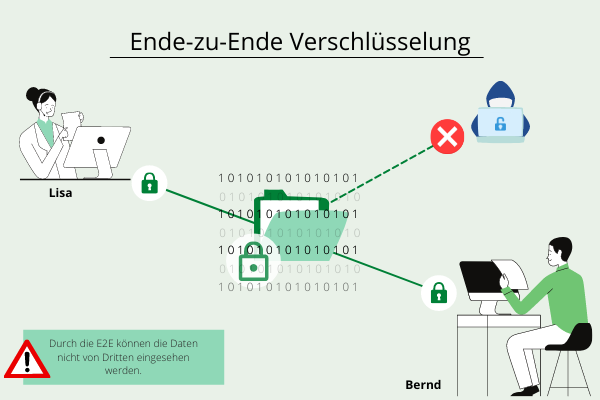

Ende-zu-Ende Verschlüsselung

= auch "End-to-End-Encryption" genanntDie Ende-zu-Ende Verschlüsselung chiffriert die Daten zwischen Sender und Empfänger vollständig und kann nur mit dem Schlüssel des gewünschten Empfängers entschlüsselt werden. Die Ver- und Endschlüsselung findet somit nur an den Endpunkten der Übermittlung statt.

Wie funktioniert das genau?

Bei der E2EE kommen mehrere Verfahren der Verschlüsselung zur Anwendung, sodass für den Schlüsselaustausch meist die hybride Verschlüsselung genutzt wird.

Die übermittelten Daten werden mit der symmetrischen AES-256-Verschlüsselung codiert und zusätzlich durch das digitale SSL Zertifikat an den Endpunkten der Kommunikation authentifiziert.

Für noch mehr Sicherheit kann bei der Verschlüsselung die digitale Signatur hinzugefügt werden, um die Zugriffsberechtigung zu überprüfen.

Vorteile

Die E2EE fördert den Datenschutz, da kein Zugriff auf personenbezogene Daten besteht und verhindert gleichzeitig den unerwünschten Zugang auf den Datenaustausch.

Zudem handelt es sich um eine abhörsichere Methode, da der Schlüssel, der den Zugriff gewährt, nur von dem Sender und Empfänger bekannt sind.

Ende-zu-Ende mit leitzcloud

Wussten Sie, dass mit dem SafeSync Ihre Daten auch lokal Ende-zu-Ende verschlüsselt sind?

Mehr zum SafeSync

Quellen:

Studyfix: Verschlüsselungsalgorithmen (Zugriff 22.08.2021)

Boxcryptor: Encryption (Zugriff 24.08.2021)